Osint - Find Me

Hints : Burung Biru

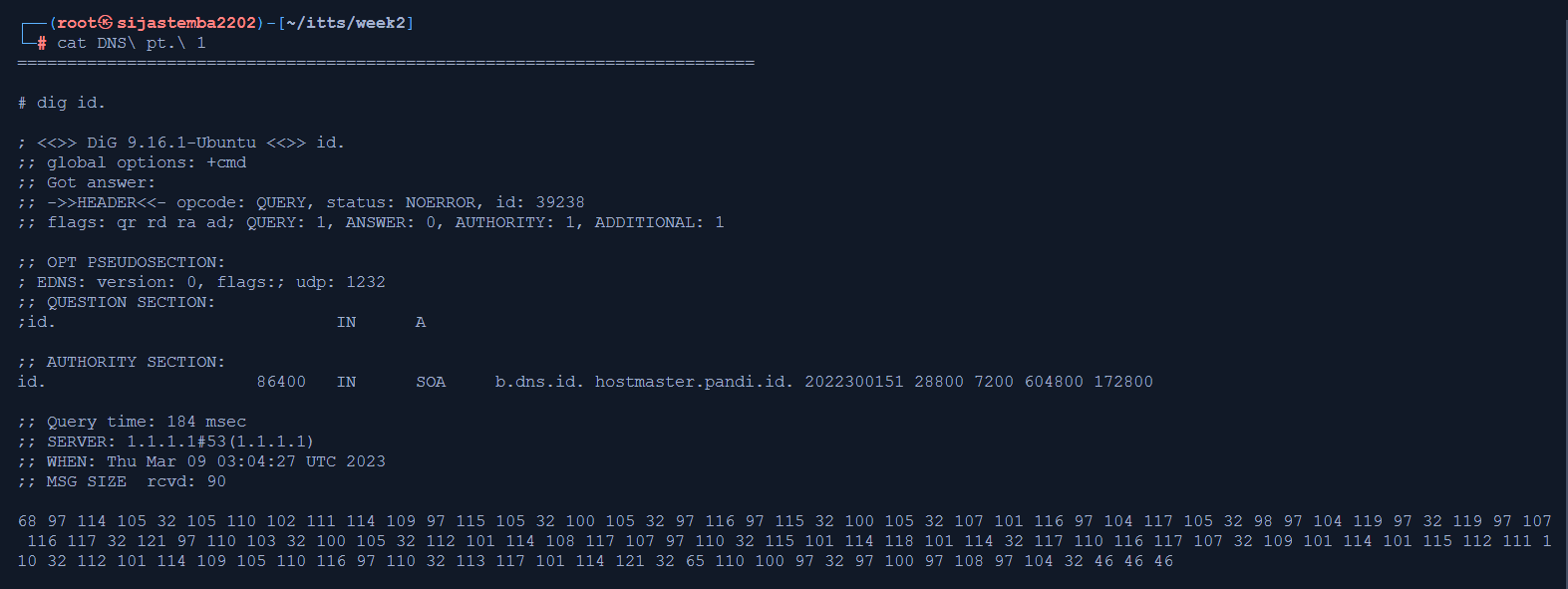

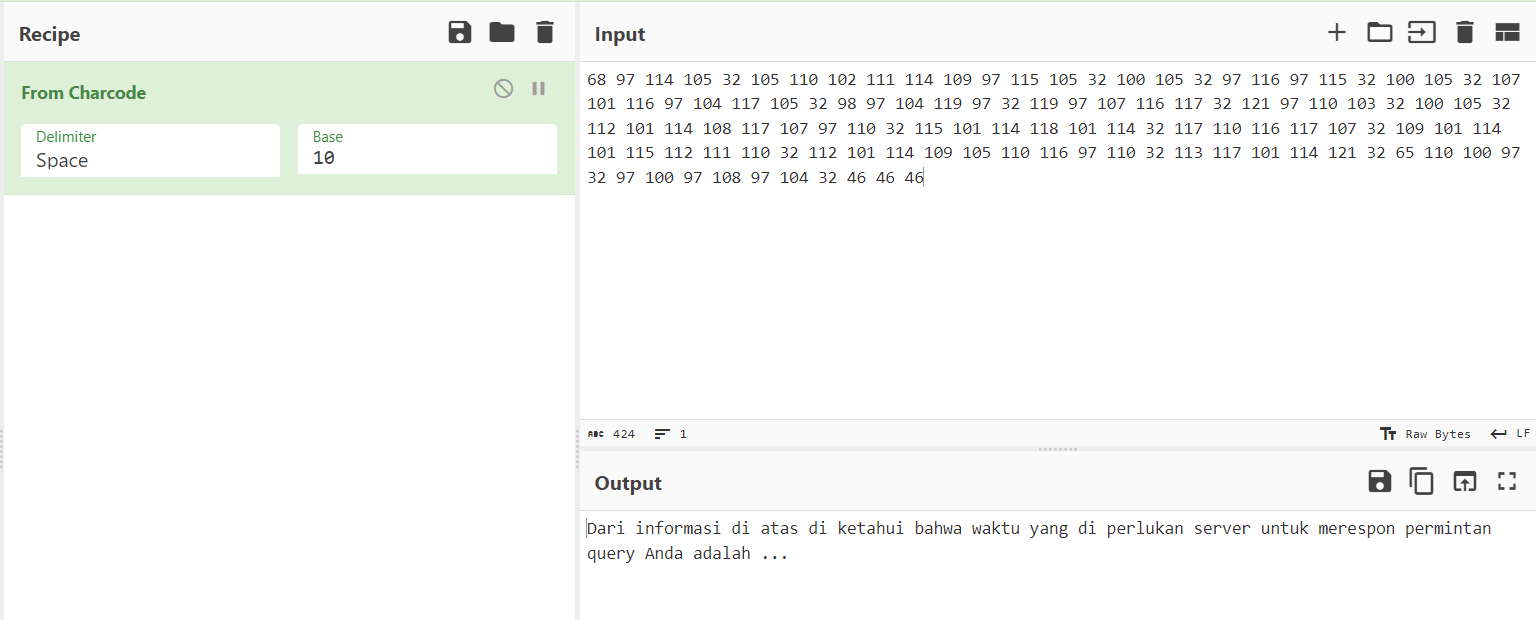

1. Gambar tersebut berisi sebuah Tugu Jogja dengan bertuliskan (Aku menulisnya di ulasan)

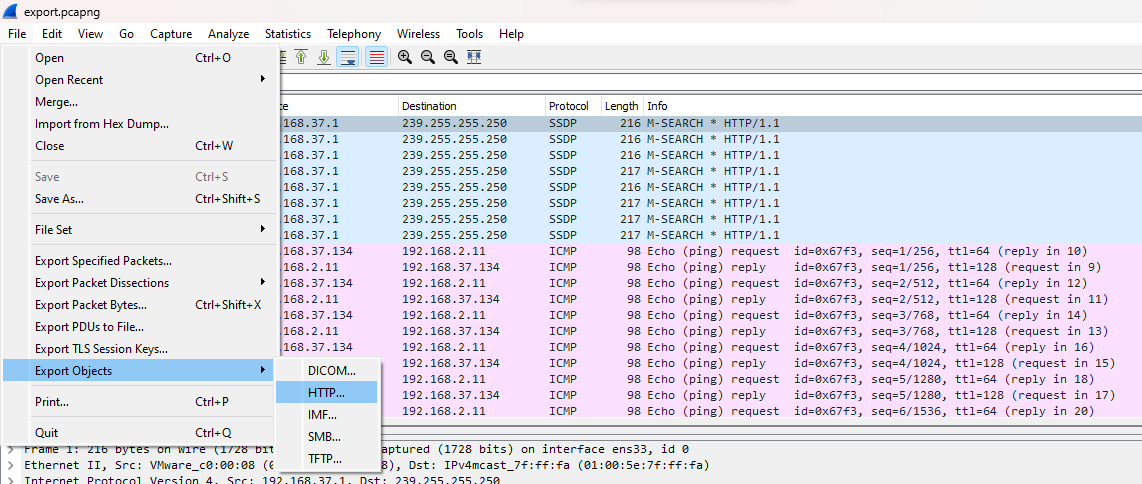

2. Asumsi saya awalnya flag tersebut terdapat pada suatu gambar Tugu Jogja yang ada di aplikasi Twitter, Namun setelah lama mencari tidak mendapatkan hasil apa-apa

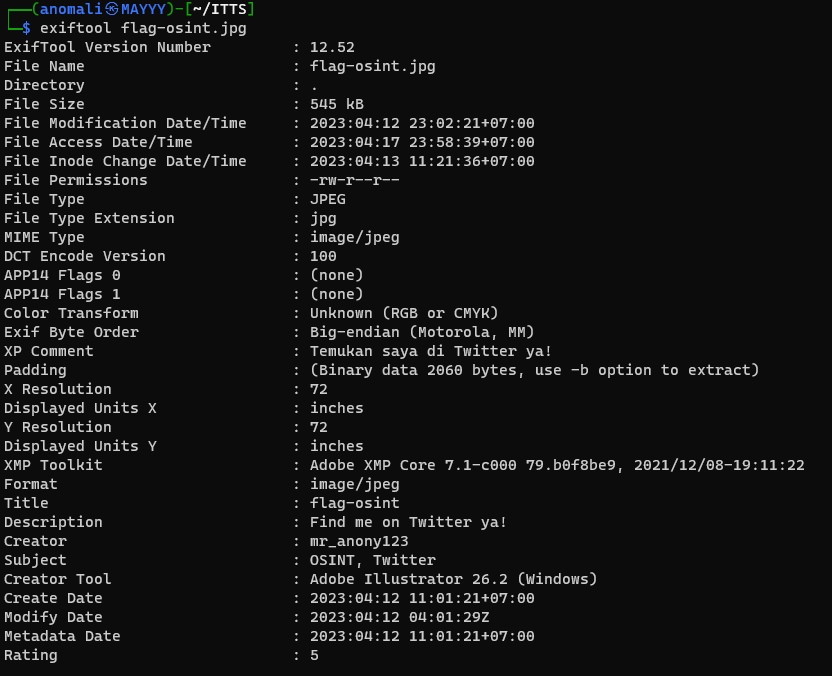

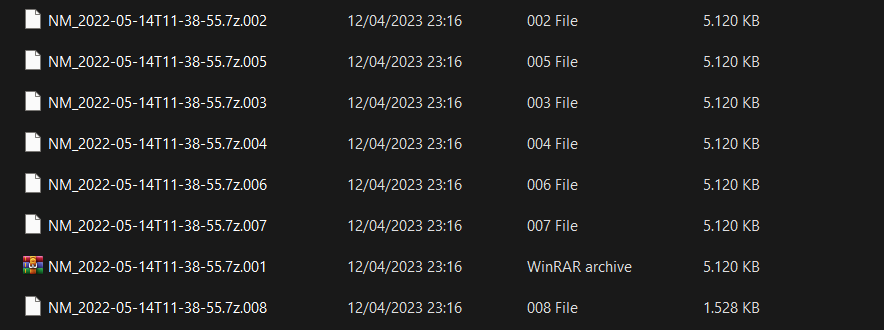

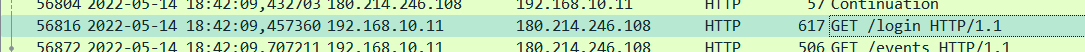

3. Setelah itu saya mencoba menganalisa metadata dari foto tersebut menggunakan Exiftool, Lihatlah Pada Gambar Terminal Linux

4. Kita dapatkan sebuah akun twitter dengan username mr_anony123, langsung saja kita cek twitter

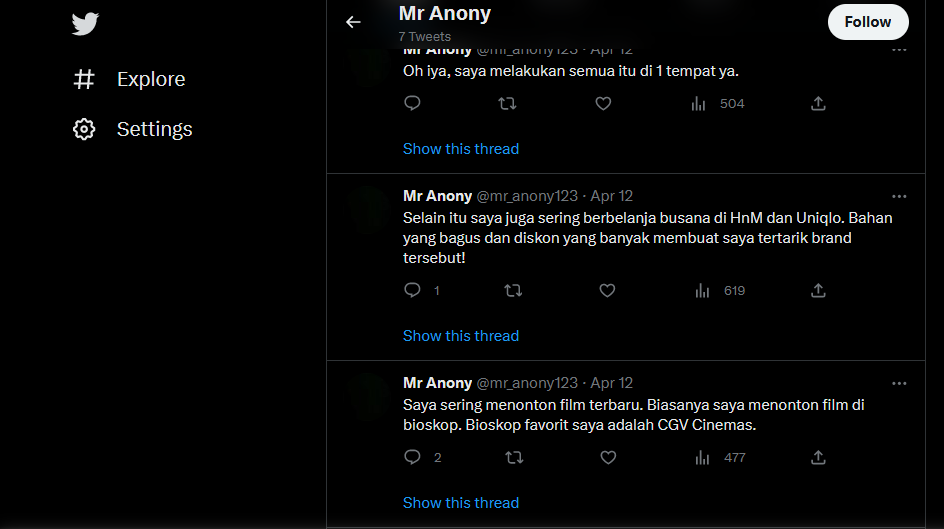

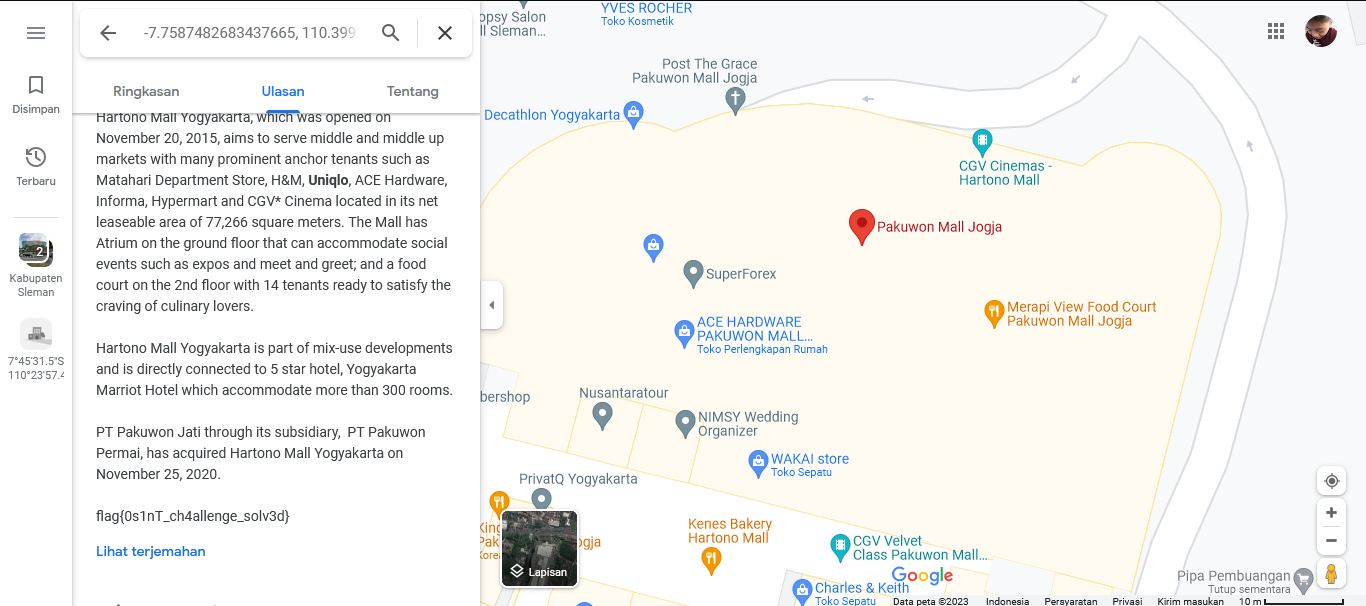

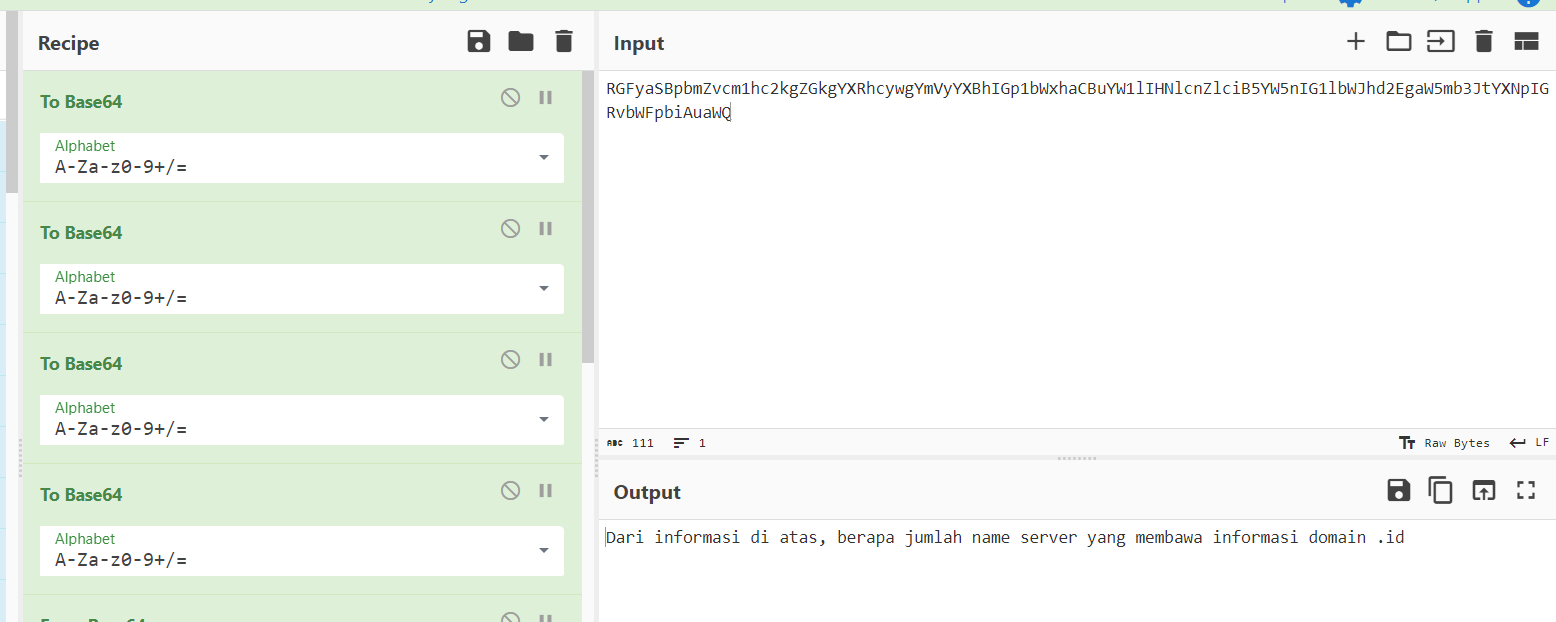

5. Pada cuitan tweet tersebut merujuk ke suatu tempat yang ada di Mall Jogja, Kita ekplor akunnya lebih dalam

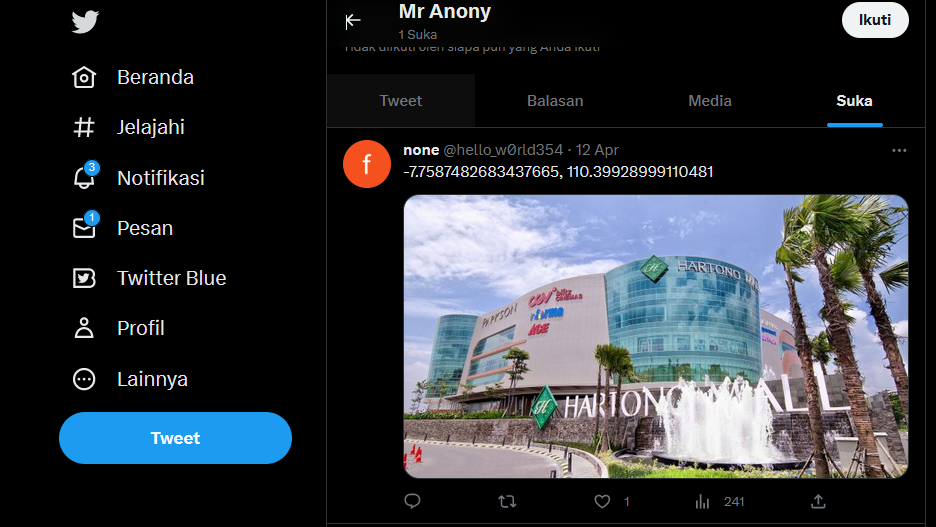

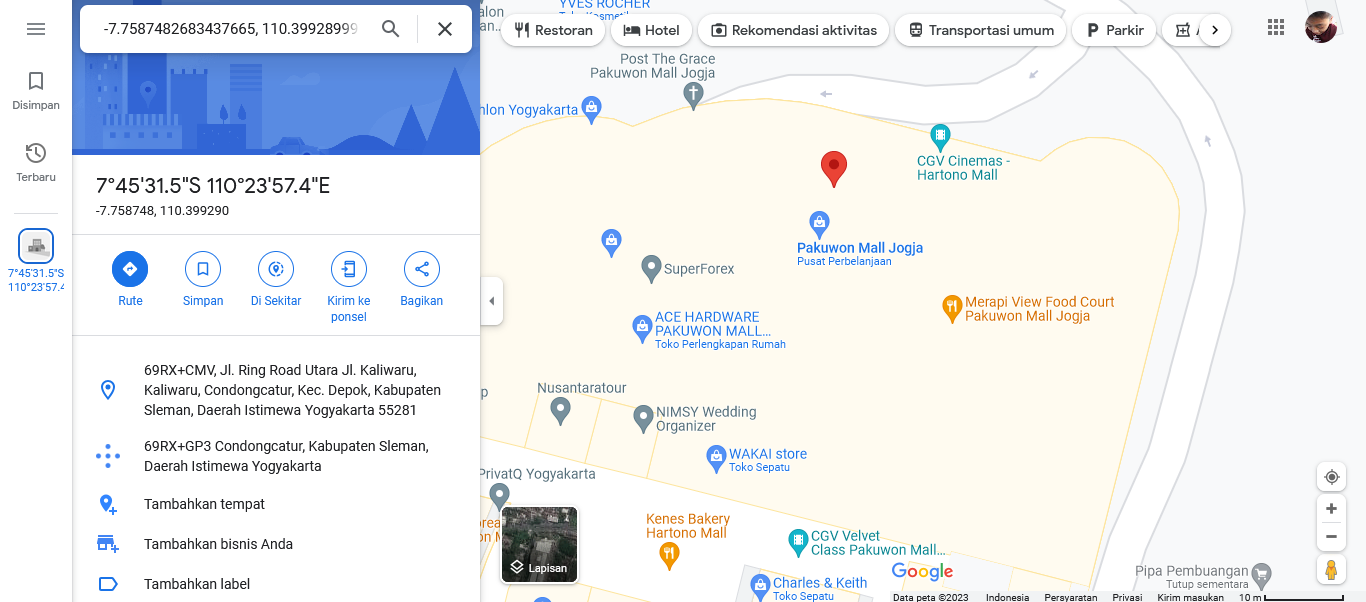

6. Pada bagian likes terdapat gambar serta Koordinat yang merujuk pada Mall yang ada di Jogja, Langsung kita buka Google Maps( Lihat Pada Gambar Ke 5 )

7. Ternyataa Koordinat tsb menunjukkan ke Pakuwon Mall Jogja

8. Ditemukan sebuah flag berada pada kolom ulasan. Flag : flag{0s1nT_ch4allenge_solv3d}